ID プロバイダーとしての Microsoft Entra ID の追加

ID プロバイダーとして Microsoft Entra ID を次のように追加できます。

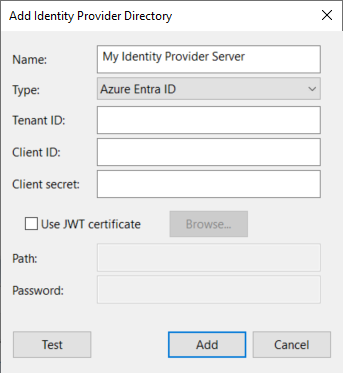

新しいダイアログでは、Microsoft Entra ID を設定するために、次の情報が必要です。

- テナント ID: テナント ID は、Microsoft Entra ID テナントの一意の識別子です。Microsoft サービスと通信するとき、テナントを識別するために使用されます。

- クライアント ID: クライアント ID は、Microsoft Entra ID で登録されているアプリケーションの一意の識別子です。Microsoft Entra ID と通信するとき、アプリケーションを識別するために使用されます。

- クライアント・シークレット: クライアント・シークレットは、クライアント ID に関連付けられた秘密鍵です。Microsoft Entra ID と通信するとき、アプリケーションの ID を証明するために使用されます。

新しく追加された ID プロバイダーに関する一般情報を含む説明ページに、次のような新しい詳細が表示されるようになりました。

クライアント・シークレットの代わりに証明書を使用する場合は、「JWT 証明書を使用」チェック・ボックスをオンにして、次の情報を挿入します。

- パス: 秘密鍵と公開証明書の両方を含むファイルへのパス。拡張子が

.pemの単一のファイルに含まれている必要があります。 - パスワード: 秘密鍵のパスワード (パスワードで保護されている場合)。パスワードが設定されていない場合は、テキスト・フィールドを空のままにします。

新しく追加された ID プロバイダーに関する一般情報を含む説明ページに、次のような新しい詳細が表示されるようになりました。

注: 証明書パスと秘密鍵パスワードは一般的な説明には表示されません。代わりに、「新しい証明書パス」および「新しいパスワード」テキスト・フィールドが表示され、証明書を更新できます。

コンソールから新しい ID プロバイダーを追加した後、Azure ユーザーを追加して BigFix オペレーターを作成できるようになりました。その後、Azure グループを BigFix の役割に関連付けることもできます。

シナリオ 1: Azure ユーザーから特定の BigFix オペレーターを作成する

このシナリオの実行前に満たす必要がある前提条件:

- アプリケーションを Microsoft Entra ID に登録します。

- ID プロバイダーを BigFix に正常に追加します。

以下の手順を実行します。

- Azure ポータルでアプリケーションにユーザーを追加します。ユーザーを個別に追加するか、ユーザーが属するグループを追加することができます。

- コンソールで次のように BigFix オペレーターを作成します。

- 「オペレーター」ダイアログに移動します。

- 右クリックして「ID プロバイダー・オペレーターの追加」を選択します。

- 以前追加したテナントからユーザーを探して選択します。

- 新しいオペレーターに必要な権限を割り当てます。マスター・オペレーターが権限を割り当てることができます。

- 新しいオペレーター・アカウントを使用する準備ができました。

シナリオ 2: Azure グループから BigFix オペレーターを作成する

このシナリオの実行前に満たす必要がある前提条件:

- アプリケーションを Microsoft Entra ID に登録します。

- ID プロバイダーを BigFix に正常に追加します。

以下の手順を実行します。

- Azure ポータルでアプリケーションにグループを追加します。

- 次のように、ID プロバイダー・グループを BigFix の役割に割り当てます。

- 「役割」ダイアログに移動します。

- Azure グループに権限を割り当てる役割を作成または選択します。

- ロール構成内の「ID プロバイダー・グループ」セクションをクリックします。

- 手順 1 で追加した Azure グループを利用可能リストから選択します。

- ロール構成に変更内容を保存します。

注:

- 最初はオペレーター・アカウントは作成されていません。

- 追加したグループの Azure ユーザーが初めてログインすると、そのユーザーに関連付けられた BigFix オペレーター・アカウントが自動的に作成されます。このアカウントは、手順 2 で役割に割り当てた権限を継承します。