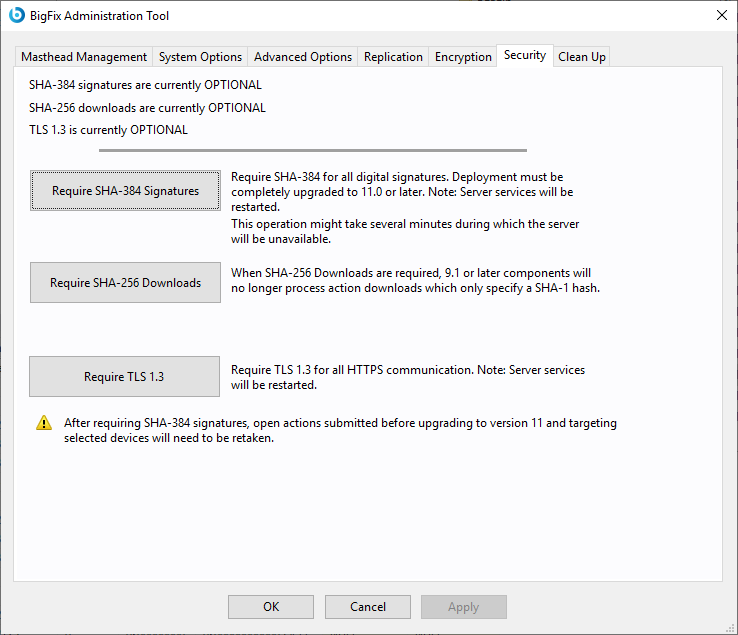

セキュリティー

6 番目のタブは、「セキュリティー」ダイアログを開きます。

コンテンツ検証のためにすべてのデジタル署名に SHA-384 暗号ダイジェスト・アルゴリズムを採用するには、「SHA-384 署名を要求」ボタンをクリックします。

- 更新されたライセンスが収集されたことを確認します。バージョン 11 にアップグレードすると、BigFix Server は SHA-384 証明書を含む新しいライセンスを収集します。

- SHA-384 をサポートしないすべての外部サイトのサブスクライブを取り消す。BigFix 管理ツールは、SHA-384 署名が存在しないすべての登録済みサイトのリストを提供します。

- バージョン 11 にアップグレードした後、SHA-384 署名を含めるために既存の WebUI 証明書を再作成する必要があります。

「SHA-256 ダウンロードを要求する」ボタンをクリックして、ファイル・ダウンロードの整合性チェックに SHA-256 整合性チェックを採用します。

Linux 環境の災害サーバー・アーキテクチャー (DSA) サーバーで SHA-384 を適用するには:

次のコマンドを実行してプライマリー・サーバーでのみこれを有効にする必要があります。

./BESAdmin.sh -securitysettings -sitePvkLocation=<path+license.pvk> -requireSHA384Signatures

複製サーバーで有効にする必要はありません。更新されたアクション・サイトがレプリカ・サーバーにも伝播されるようにするには、レプリカ・サーバーでコマンド

./BESAdmin.sh syncmastheadandlicense -sitePvkLocation=<path+license.pvk> [-sitePvkPassword=<password>]

を実行するように要求される場合があります。

Windows 環境の災害サーバー・アーキテクチャー (DSA) サーバーで拡張セキュリティーを有効にするには:

Windows システムの場合 に記載されている手順に従って、プライマリー・サーバーでのみこれを有効にする必要があります。

更新されたアクション・サイトも複製サーバーに確実に伝達されるよう、.\BESAdmin.exe のコマンドを実行する必要があります。

BigFix の拡張セキュリティー機能、サポートされるセキュリティー構成要件と拡張セキュリティー要件の評価について詳しくは、「セキュリティー構成シナリオ」を参照してください。