クラウド・プラグインの構成

クラウド・プラグインは、主に BigFix WebUI を介して後で更新可能な基本構成でインストールされます。

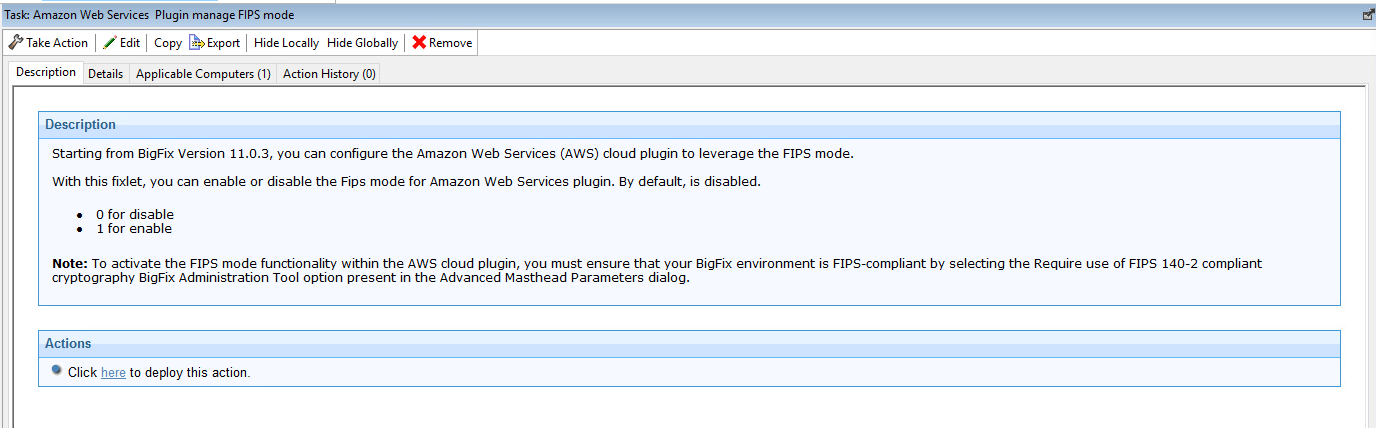

AWS クラウド・プラグイン FIPS モード接続

BigFix バージョン 11.0.3 以降、FIPS モード接続を利用するように Amazon Web Services (AWS) クラウド・プラグインを構成できます。

連邦情報処理標準 (FIPS) 140-3 パブリケーションは、機密情報を保護するモジュールの暗号化のためのセキュリティー要件を定義した、米国およびカナダの政府標準です。

- us-east-1

- us-east-2

- us-west-1

- us-west-2

- us-gov-east-1

- us-gov-west-1

- ca-central-1

- ca-west-1

AWS クラウド・プラグイン内で FIPS 接続機能を有効にするには、「拡張マストヘッド・パラメーター」ダイアログにある BigFix 管理ツールのオプション「FIPS 140-2 に準拠した暗号を使用する必要がある」を選択して、BigFix 環境が FIPS 準拠であることを確認する必要があります。

このオプションを選択すると、すべての BigFix コンポーネントで FIPS 暗号化標準の採用が可能になります。

プラグイン・ポータルは FIPS 暗号化を使用するように構成されており、この構成は AWS クラウド・プラグインに渡されます。

FIPS 接続を有効にするには、プラグイン・ポータルのインストール・フォルダーに格納されている PluginStore.db 構成ファイルの Discovery_UseFipsMode 設定を使用します。

デフォルトの設定値は 0 (無効) です。Amazon Web Services プラグイン管理 FIPS モード・タスクを実行し、値として 1 を指定することで、設定値を有効にすることができます。

検出の頻度

クラウド・プラグインが関連するクラウド・リソースの検出を実行する頻度です。クラウド・プラグインは、デフォルトの検出の頻度 120 分でインストールされます。

検出の頻度は、BigFix WebUI の「プラグイン管理」セクションから更新できます。クラウド・プラグインの検出の頻度を更新できる BES サポート・タスクもあります。

検出の最適化

BigFix バージョン 11.0.2 以降、クラウド・プラグインに存在するマルチスレッド・ソリューションを使用して、総検出時間が最適化されました。

- _<PluginName>_Discovery_MaxConcurrentRoutinesForCredentials (すべてのプラグインで使用可能)

- この設定では、クラウド・プラグインの資格情報に使用できる同時ルーチンの最大数を指定します。

- 許容される値の範囲: 1 (最小値) - 200.000 (最大値)。

- デフォルト値は 10 です。

- _<PluginName>AssetDiscoveryPlugin_Discovery_MaxConcurrentRoutinesForScans (VMware および Amazon Web Services プラグインで使用可能)

- この設定では、特定のクラウド・プラグイン検出のための同時ルーチンの最大数を指定します。

- 許容される値の範囲: 1 (最小値) - 200.000 (最大値)。

- デフォルト値は 10 です。

これらの設定は、BES サポートの下にある、<PluginName>multithreading discovery settings という名前の Fixlet を使用して指定できます。

削除されたデバイスのデータの削除

BigFix バージョン 10.0.8 から利用可能なこのオプションは、WebUI から変更できるプラグインの設定から構成されています。プラグイン・ポータルが削除要求を BigFix サーバーに送信し、この設定が有効になっていれば、BigFix サーバーは物理的削除を実行します。これは、デバイスと関連するすべてのデータをデータベースから物理的に削除することを意味します。この設定が無効になっている場合 (デフォルトでは無効)、BigFix サーバーは論理削除を実行します。これは、デバイスは削除済みとしてマークされているものの、BigFix データベースには引き続き含まれていることを意味します。

この機能について詳しくは、クラウド・リソースの検出 を参照してください。

相関関係にあるインスタンスの削除

BigFix バージョン 10.0.8 から利用可能なこのオプションは、WebUI から変更できるプラグインの設定から構成されています。プラグイン・ポータルが削除要求を BigFix サーバーに送信し、この設定が有効になっていれば、BigFix サーバーは、プロキシー・インスタンスに関連付けられたネイティブ・インスタンスもプラグイン・ポータル削除要求から削除します。この設定はデフォルトでは無効になっています。

この機能について詳しくは、クラウド・リソースの検出 を参照してください。

ログ

クラウド・プラグインは、標準のログ・レベルと、次のデフォルトのログ・パスでインストールされます。

- Windows: C:\Program Files (x86)\BigFix Enterprise\BES Plugin Portal\Plugins\Plugin_name\Logs\log.txt

- Linux: /var/opt/BESPluginPortal/Plugins/Plugin_name/Logs/log.txt

ログ・ファイルは、サイズが 10 MB に達するとローテーションします。ローテーションされた最新の 10 個のログは、ログ・ディレクトリーにあります。

BigFix WebUI の「プラグイン管理」セクションでログ・パスと冗長度を更新できます。

複数の資格情報セットのサポート

クラウド・プラグインは、複数の資格情報セットを使用するように構成されている場合があります。最初のセットはインストール時に指定され、追加のセットは BigFix WebUI の「プラグイン管理」セクションからいつでも追加できます。

検出のたびに、クラウド・プラグインは使用可能なすべての資格情報セットを調べ、各セットで使用可能なクラウド・リソースを取得します。資格情報セットが検出試行失敗の最大回数に達すると、次回の検出時にそれが考慮されなくなります。

検出試行失敗の最大回数

これは、スキップされる前に資格情報セットが連続して検出を失敗した最大回数です。どんな場合でも検出が失敗すると回数が増えるわけではなく、誤ったパスワードや期限切れのパスワードが原因で失敗したログイン試行に関連する場合にのみ、回数が増えます。検出が成功すると、カウンターがリセットされます。プラグイン・ポータルを再起動すると、カウンターもリセットされます。

3 回連続して失敗した後、失敗した資格情報セットをスキップすると、クラウド・プラットフォーム側で設定されているアカウント・ロックアウト・ポリシーによって資格情報セットが影響を受ける可能性が低くなります。

資格情報セットが試行失敗の最大回数に達すると、次のメッセージが標準ログに書き込まれます。

[error] Refresh all: user 'Account Label' reached the maximum attempts (3)

and it will be skippedこれが発生した場合、オペレーターは BigFix WebUI を利用してパスワードを更新する必要があります。更新された資格情報セットは、次の検出から再び考慮に入れられます。

プロキシー・サポート

AWS プラグインおよび Microsoft Azure プラグインは、インターネット経由で HTTPS を使用して関連するクラウド・サービスにアクセスできる必要があります。サポートされているプロキシー構成は異なりますが、どちらの場合もプロキシーを使用してそれを行うことができます。

AWS プラグインのプロキシーを構成する方法

AWS プラグインをインストールするとき、BigFix WebUI の Fixlet によるインストールまたは「クラウド・プラグインのインストール」ページの適切なフィールドに入力することで、プロキシーを介して検出を実行するようにプラグインを構成できます。WebUI では、インストールしたプラグインの構成を編集することで、後でプロキシーを指定することもできます。

HTTPS プロキシーの場合、カスタム CA 証明書ファイルを使用してプロキシーの SSL 証明書を検証するように AWS プラグインを設定することができます。BES サポート・タスクで、この構成を実行できます。

Microsoft Azure プラグインのプロキシーを構成する方法

- Windows

- http_proxy および https_proxy 環境変数を使用して、システム・レベルでプロキシーを設定する必要があります。

- Linux

- /etc/opt/BESPluginPortal/custom.config ファイル (このファイルが存在しない場合は手動で作成してください) で、次のキーと値のペアを指定する必要があります。

- https_proxy=http://proxyHost:proxyPort/

- http_proxy=http://proxyHost:proxyPort/

Windows と Linux の両方で、BigFix プラグイン・ポータル・サービスを再起動してプロキシー構成を有効にします。