REST API での HTTPS のカスタマイズ

BigFix ルート・サーバーは、インストール時にデフォルトで HTTPS を使用するように構成され、インストール時に独自の証明書を作成します。これを変更するには、HTTPS を手動で設定する必要があります。

ファースト・ステップ

認証局からの信頼できる SSL セキュリティー証明書およびキーがある場合、BigFix ルート・サーバーでこの証明書とキーを使用してトラステッド接続を使用するように設定できます。自己署名証明書も使用可能です。

信頼された SSL 証明書がある場合、BigFix ルート・サーバーを実行しているコンピューターに.pvkファイル (存在する場合) と .pem ファイルをコピーします。

以下のセクションでは、これらのマクロ・ステップを実装する方法を示します。

- セキュア通信を使用することを指定します。

- SSL 証明書ファイルおよび秘密鍵ファイルを配置する場所を指定します。

- 関連サービスを再起動します。

以下のセクションで説明する構成を完了すると、Rest API と BigFix コンソールからの接続にこの信頼できる証明書が使用されます。

BigFix コンソールを使用した HTTPS のカスタマイズ

- BigFix コンソールから「コンピューター」タブを選択します。

- Rest API を実行するコンピューター (通常はサーバー) を選択し、「編集」メニューから「コンピューター設定の編集」を選択します。

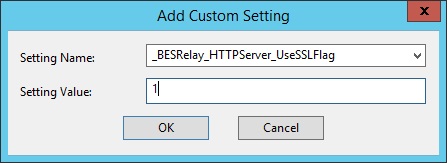

- _BESRelay_HTTPServer_UseSSLFlag という設定を探します。存在する場合は、新たに作成せずに、その値を編集して

1にし、HTTPS を有効にします。この設定が存在しない場合は追加します。

- 秘密鍵ファイルと証明書ファイルを組み合わせた場合は、このステップをスキップして、_BESRelay_HTTPServer_SSLCertificateFilePath のみを設定してください。

_BESRelay_HTTPServer_SSLPrivateKeyFilePath という設定を探します。この設定が存在する場合は、2 つ目を作成せずに、その値を、秘密鍵 (サーバーの秘密鍵が格納されている .pvk ファイル) の絶対パス名に変更します。この秘密鍵にパスワードを設定することはできません。この設定が存在しない場合は、追加します。

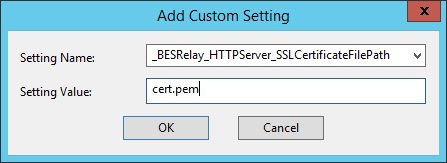

- _BESRelay_HTTPServer_SSLCertificateFilePath という設定を探します。この設定が存在する場合は、2 つ目を作成せずに、その値を .pem ファイルの絶対パス名に変更します。このファイルには、サーバーの証明書と秘密鍵の両方が格納される場合もあれば、証明書だけが格納される場合もあります。この設定が存在しない場合は、追加します。

.pemファイルが標準の OpenSSL PKCS7 .pem ファイル形式になっていることを確認してください。証明書は、サーバーから接続クライアントに渡されます。これらのクライアントは、証明書の情報を示すダイアログをユーザーに対して表示します。証明書が、接続するクライアントの信頼性要件をすべて満たす場合、クライアントはユーザーが介入しなくても接続します。証明書がクライアントの信頼性要件を満たしていない場合、接続を続行するかどうかを尋ねるダイアログがユーザーに対して表示されます。ユーザーは、証明書に関する情報にアクセスすることができます。信頼された証明書とは、Verisign などの信頼できる認証局によって署名され、正しいホスト名を持ち、期限切れになっていない証明書のことです。

- TLS 1.3 を要求するには、_BESRelay_HTTPServer_RequireTLS13 を検索します。存在する場合は、2 番目のものを作成せずに値を

1に編集します。注: REST API コンポーネントは、ローカルの設定やマストヘッドの設定に関係なく、BigFix Server との通信時に常に利用可能な最高かつ最も安全なバージョンの TLS を使用します。 - BES ルート・サーバー・サービスを再始動します。

- Windows の場合は、「サービス」を開き、「BES Root Server」を選択し、「操作」メニューで「再起動」をクリックします。

- Linux の場合は、プロンプトで「

systemctl restart besserver」を実行します。BigFix バージョン 11.0.1 までは、下位互換性の理由から、次のコマンドを実行することもできます。

/etc/init.d/besserver restart

- BES ルート・サーバーと Web レポートの間の接続を復元するには、Web レポートから、証明書が変更されたデータ・ソースのデータ・ソース設定を以下のように編集します。

- 「管理」>「データ・ソース設定」>「編集」を選択します。

- 該当するフィールドにパスワードを入力し、フォームを送信して証明書を交換し、要求の警告を承諾します。

HTTPS の手動カスタマイズ

認証局から信頼できる SSL セキュリティーと鍵 (.pem ファイル) が発行されている場合は、REST API を実行するコンピューター (通常はサーバー) を構成して、信頼できる接続をカスタマイズすることができます。

Windows システムの場合

Windows システムで HTTPS を手動でカスタマイズするには、以下の手順を実行します。

- regedit を実行し、

HKEY_LOCAL_MACHINE\Software\Wow6432Node\BigFix\EnterpriseClient\Settings\Clientを表示します。HTTPS フラグ用、および SSL 証明書のロケーション用のサブキーを追加または変更する必要があります。

- クライアントのサブキー

_BESRelay_HTTPServer_UseSSLFlagを作成します (まだ存在しない場合)。「value」という名前のストリング値 (reg_sz) を追加し、それを 1 に設定して HTTPS を有効にします。 重要: 秘密鍵ファイルと証明書ファイルを組み合わせた場合は、ステップ 4 に進みます。

クライアントのサブキー_BESRelay_HTTPServer_SSLPrivateKeyFilePathを作成します (まだ存在しない場合)。「value」という名前のストリング値 (reg_sz) をキーに追加し、それを秘密鍵 (サーバーの秘密鍵を含む .pvk ファイル) の絶対パス名に設定します。- クライアントのサブキー

_BESRelay_HTTPServer_SSLCertificateFilePathを作成します (まだ存在しない場合)。「value」という名前のストリング値 (reg_sz) を追加し、それを SSL 証明書 (cert.pem) の絶対パス名に設定します。 -

TLS 1.3 を要求する場合: クライアントのサブキー

_BESRelay_HTTPServer_RequireTLS13を作成します (まだ存在しない場合)。「value」という名前のストリング値 (reg_sz) を追加し、それを 1 に設定して TLS 1.3 を有効にします。 BES Root Serverサービスを再開します。- BES ルート・サーバーと Web レポートの間の接続を復元するには、Web レポートから、証明書が変更されたデータ・ソースのデータ・ソース設定を以下のように編集します。

- 「管理」>「データ・ソース設定」>「編集」を選択します。

- 該当するフィールドにパスワードを入力し、フォームを送信して証明書を交換し、要求の警告を承諾します。

Linux システムの場合

Linuxシステムで HTTPS を手動でカスタマイズするには、以下のステップを実行します。

ファイル cert.pem と pvtkey.pvk (ファイルがある場合) をファイル・システムの保護領域に保存します。この領域では、BigFix besserver プロセスによってアクセスできます 。例えば、 /etc/opt/BESServer/ です。

以下の項目を追加して、/var/opt/BESServer/besserver.config ファイルを編集します。

[Software\BigFix\EnterpriseClient\Settings\Client\_BESRelay_HTTPServer_SSLPrivateKeyFilePath]

value = /etc/opt/BESServer/pvtkey.pvk

[Software\BigFix\EnterpriseClient\Settings\Client\_BESRelay_HTTPServer_SSLCertificateFilePath]

value = /etc/opt/BESServer/cert.pem

[Software\BigFix\EnterpriseClient\Settings\Client\_BESRelay_HTTPServer_UseSSLFlag]

value = 1

[Software\BigFix\EnterpriseClient\Settings\Client\_BESRelay_HTTPServer_RequireTLS13]

value = 1BigFix ルート・サーバーを停止してから再始動します。

BES ルート・サーバーと Web レポートの間の接続を復元するには、以下の手順を行います。

- 「管理」>「データ・ソース設定」>「編集」を選択します。

- 該当するフィールドにパスワードを入力し、フォームを送信して証明書を交換し、要求の警告を承諾します。