クライアントインストールパッケージでの SAML 認証の有効化

Sametime® Connect Client と組み込み型クライアントをインストールまたは更新する前に、信頼できる新しい対象者 URL をクライアント設定に追加することによって、これらのクライアントが SAML を使用して Sametime コミュニティー・サーバーに接続できるようにする必要があります。

始める前に

「コミュニティー・サーバーで SAML 認証を有効にする」で説明したように、デプロイメント環境の SAML 認証を有効にします。

この作業は、 Connect Client と組み込み型クライアントにのみ適用されます。Web クライアントやモバイル・クライアントには影響しません。SAML ログイン時に、Sametime は初期 IdP URL からのクライアント接続をリダイレクトします。リダイレクトされた URL が信頼できるサイトのリストにない場合、Sametime はページのロードを中止し、以下のエラー・メッセージをログに生成します。

URL redirected_url is not in the trusted sites list.

このタスクについて

Connect Client と組み込み型クライアントをインストールまたは更新する前に、信頼できるサイトの URL をクライアント設定に追加することによって、これらのクライアントが SAML を使用して接続できるようにする必要があります。「SAML 認証に関連した構成設定」で説明したように、これは STSAML_TRUSTED_AUDIENCES 設定で指定した URL です。クライアントインストールパッケージの構成の詳細については、「Expeditor 管理対象設定フレームワークを使用した Sametime Connect Client 設定の構成」を参照してください。

別の方法として、クライアントで設定を変更することによってユーザー自身で SAML 認証を有効にすることができます。詳しくは、「インストール済みクライアントでの SAML 認証の有効化」を参照してください。

手順

-

会社の SAML IdP URL を確認します。

IdP URL は、 コミュニティー・サーバーのホスト名をベースとして、ユーザー名、パスワード、送信の各フィールドに対応する少なくとも 3 つの

<input>タグを備えた HTML ページを提供します。送信アクションが実行されると、この URL が 1 つ以上の URL にリダイレクトされ、応答で SAML トークンを受信できます。 -

IdP のログインタイプとして

formまたはbrowserのいずれを使用するかを決定します。「Sametime」ダイアログ・ボックスにユーザー名とパスワードを入力することによって会社の認証サーバーにログインする場合は、

idp.typeとしてformを使用します。それ以外の場合は browser を使用します。 -

以下の手順を実行して、会社の SAML 認証設定を確認します。

- IdP URL を参照して、ログインフォームの HTML ソースを表示し、以下の各値を収集します。

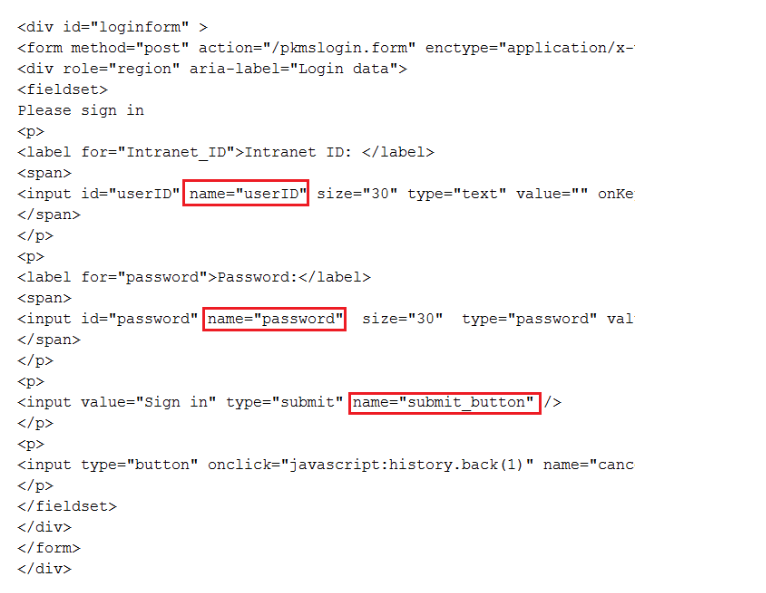

idp.form.username.tagは、イントラネット ID ラベルのinputステートメントのname属性の値です。この値はuserIDです。- idp.form.password.tag は、パスワードラベルの input ステートメントの name 属性の値です。この値は password です。

- idp.form.submit.tag は、「サインイン」という input ステートメントの name 属性の値です。この値は submit です。

例えば、Community Server IdP URL のサンプルを参照すると、以下の画像のように、値がサンプルの HTML ソースで表示されます。

- IdP URL を参照して、ログインフォームの HTML ソースを表示し、以下の各値を収集します。

-

以下の手順を実行することによって、前記のステップで収集した情報を Sametime の

plugin_customization.iniファイルに追加します。plugin_customization.iniファイルを開きます。- Windows™:: ファイルはクライアント・インストール・パッケージの

deployディレクトリーの中にあります。 - Mac: ファイルは、クライアント・インストール・パッケージとは別の場所にあります。

- Windows™:: ファイルはクライアント・インストール・パッケージの

samlTrustedSites設定を、IdP が使用するすべてのリダイレクト URL のリストに設定します。URL が複数ある場合はコンマ (,) で区切ります。複数の SAML コミュニティーがある場合は、それらのすべての SAML コミュニティーが使用するすべてのリダイレクト URL を含めます。IdP がリダイレクト URL を使用しない場合は、この設定を空白のままにしておきます。各 URL はhttps://host_nameのように単純にするか、https://host_name/pathのようにパスを含めることができます。例を以下に示します。com.hcl.collaboration.realtime.community/samlTrustedSites=https://host1,https://host2/pathsamlCommunities設定を、すべての SAML コミュニティーの完全修飾ホスト名のリストに設定します。ホスト名が複数ある場合はセミコロン (;) で区切ります。sametime.example.com.idpを、ステップ 1 で決定した IdP URL に設定します。例えば、Community Server のホスト名が sametime.example.com である場合、適切な設定はステップ 1 の例で確認した IdP URL であり、以下のステートメントのとおりです。

com.ibm.collaboration.realtime.community/sametime.example.com.idp=https://www.example.com/FIM/sps/SAML20/logininitial?TARGET=https://sametime.example.com&PROTOCOL=POSTidp.type設定に、ステップ 2 で選択したログイン・タイプを追加します。- ステップ 3 でログインページの HTML ソースから収集したタグ設定を以下の設定に追加します。

idp.form.username.tagidp.form.password.tagidp.form.submit.tag

ログインタイプとして form を使用し、ステップ 2 で示したサンプル HTML ソースのタグ設定を使用した設定が完了すると、以下の例のようになります。

com.hcl.collaboration.realtime.community/sametime.example.com.idp.type=formcom.hcl.collaboration.realtime.community/sametime.example.com.idp.form.username.tag=userIDcom.hcl.collaboration.realtime.community/sametime.example.com.idp.form.password.tag=passwordcom.hcl.collaboration.realtime.community/sametime.example.com.idp.form.submit.tag=submit_button - ファイルを保存して閉じます。

-

(Mac クライアントのみ): クライアント・パッケージの外部にある

plugin_customization.iniファイルを使用してクライアントをインストールできる場合は、ステップ 5 に進みます。使用するデプロイメント方法では単一のファイルでなければならない場合は、以下のステップに従ってplugin_customization.iniファイルをクライアント・インストール・パッケージに追加します。- クライアントインストールパッケージを展開します。

- plugin_customization.ini ファイルを追加します。

- 修正パッケージを圧縮します。

- 変更したパッケージを support@collabserv.com にメールで送信し、パッケージに署名して返送するように HCL に依頼します。

-

更新したインストールパッケージをユーザーに配布します。

ユーザーが クライアントをインストールすると、SAML 構成情報に自動的に データが取り込まれます。