Configuration côté ASE

Effectuez la configuration des propriétés SAML supplémentaires pour l'application AppScan Enterprise que vous avez intégrée dans Microsoft ADFS sur la page Mappages d'attributs.

Procédure

-

Installez ASE et exécutez l'assistant de configuration :

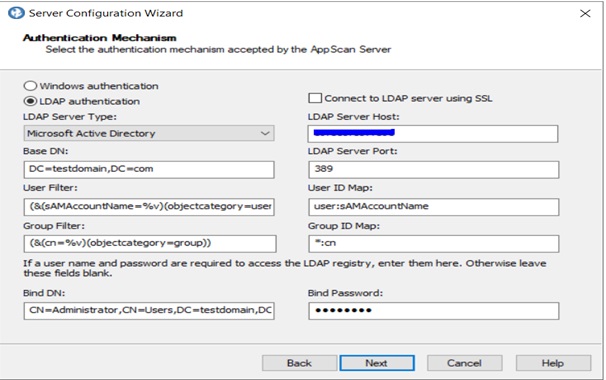

- Sélectionnez Authentification LDAP comme Mécanisme d'authentification.

- Pour Type de serveur LDAP, sélectionnez Microsoft Active Directory.

- Effectuez les étapes de l'assistant.

-

Accédez au dossier des fichiers de configuration dans le répertoire où est installé votre progiciel ASE. Par exemple :

<installation directory>\AppScan Enterprise\Liberty\usr\servers\ase\config -

Localisez le fichier nommé

onelogin.saml.properties.template, renommez-leonelogin.saml.propertieset ouvrez-le dans un éditeur de texte. -

Mettez à jour le fichier avec les propriétés suivantes :

- onelogin.saml2.sp.entityid -

https://<host_name>:<port_number>/<ase_instance_name>/metadata.jsp - onelogin.saml2.sp.assertion_consumer_service.url -

https://<host_name>:<port_number>/<ase_instance_name>/api/saml - onelogin.saml2.idp.single_sign_on_service.url -

https://<<adfs_domain_name>>/adfs/ls - onelogin.saml2.idp.x509cert - Codé en base 64 X.509 (. CER) au format de chaîne de ligne unique. Pour obtenir ceci, procédez comme suit :

- Voir Gestion ADFS > Services > Certificats > Signature du jeton > Afficher le certificat > Détail > Copier le fichier vers > Sélectionner l'option Exporter en tant que Codé en base 64 X.509 (.CER)

- Convertissez les données de certificat au format de chaîne de ligne unique.Conseil : Pour ce faire, vous pouvez utiliser l'outil https://www.samltool.com/format_x509cert.php.

- onelogin.saml2.sp.entityid -