Nomad 연합 로그인에 사용되는 ID 저장소 서버에 대한 신뢰 당사자 트러스트 설정

Nomad 연합 로그인에 대한 IdP 구성 문서를 작성하고 ServiceProvider.xml 파일을 내보낸 후에는 IdP에 대한 신뢰 당사자 트러스트를 설정하고 ServiceProvider.xml 파일을 IdP로 가져옵니다.

이 태스크 정보

프로시저

- ADFS에서 를 선택합니다.

- 신뢰 당사자 트러스트 폴더로 이동합니다.

- 를 선택합니다.

- 시작을 클릭하여 신뢰 당사자 트러스트 추가 마법사를 실행합니다.

- 시작 아래를 클릭하고 클레임 인식을 선택합니다.

-

데이터 소스 선택 창에서 파일에서 신뢰 당사자에 대한 데이터 가져오기를 선택하고, IdP 구성 문서에서 내보낸 ServiceProvider.xml 파일을 선택합니다. 그리고 다음을 클릭합니다. .xml 파일에서 가져온 항목이 표시됩니다. 이러한 항목을 편집할 수 있습니다.

- 일부 항목은 ADFS에서 지원되지 않습니다. 이 경우 시스템에서 메시지를 보냅니다.

- 표시 이름은 신뢰 당사자 트러스트를 식별하는 데 사용됩니다.

- 기본 권한은 모든 사용자 허용으로 설정됩니다.

-

마침 창에

The relying party trust was successfully added메시지가 표시됩니다. 이 창에서 이 애플리케이션의 클레임 발급 정책 구성 옵션을 선택하고 닫기를 클릭합니다. - 만든 신뢰 당사자 트러스트의 이름을 마우스 오른쪽 단추로 클릭하고 클레임 발급 정책 편집을 선택합니다.

- 클레임 규칙 편집 대화 상자에서 규칙 추가를 클릭합니다.

- 규칙 템플리트 선택 대화 상자의 규칙 유형 선택에서 LDAP 특성을 클레임으로 보내기를 선택하고 다음을 클릭합니다.

-

다음과 같이 규칙 구성 대화 상자를 완료합니다.

- 클레이임 규칙 이름에 EmailAddressToNameID를 입력합니다.

- 특성 저장소에서 Active Directory를 선택합니다.

- LDAP 특성에서 E-Mail-Addresses를 선택합니다.

- 나가는 클레임 유형에서 이름 ID를 선택합니다.

- 완료를 누르십시오.

- 클레임 규칙 편집 대화 상자에서 적용과 확인을 클릭합니다.

-

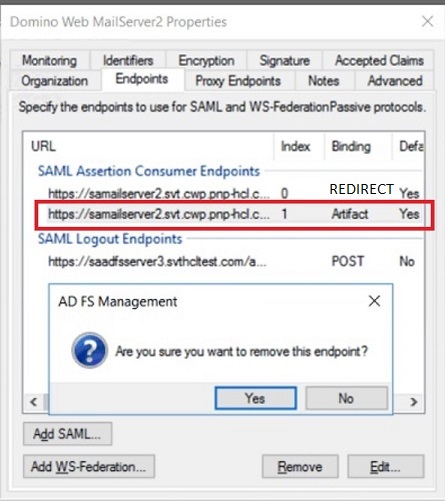

폴더에서 다음을 수행합니다.