このトピックでは、Windows、Apple、Android などの追加の MDM サービスをインストールし、ID サービスを構成する方法について説明します。

About this task

3 つすべての MDM コンポーネントがインストールされていない MDM サーバー (Windows、Apple または macOS) の場合は、不足しているコンポーネントを追加できます。例えば、Windows MDM サーバーは、このワーク・フローを使用して Apple MDM または Android MDM サーバーの機能を追加できます (その逆も実行できます)。この画面を使用して、組織の ID サービスで使用される認証方式を構成することもできます。

Procedure

-

WebUI のメイン・ページから、を選択します。

-

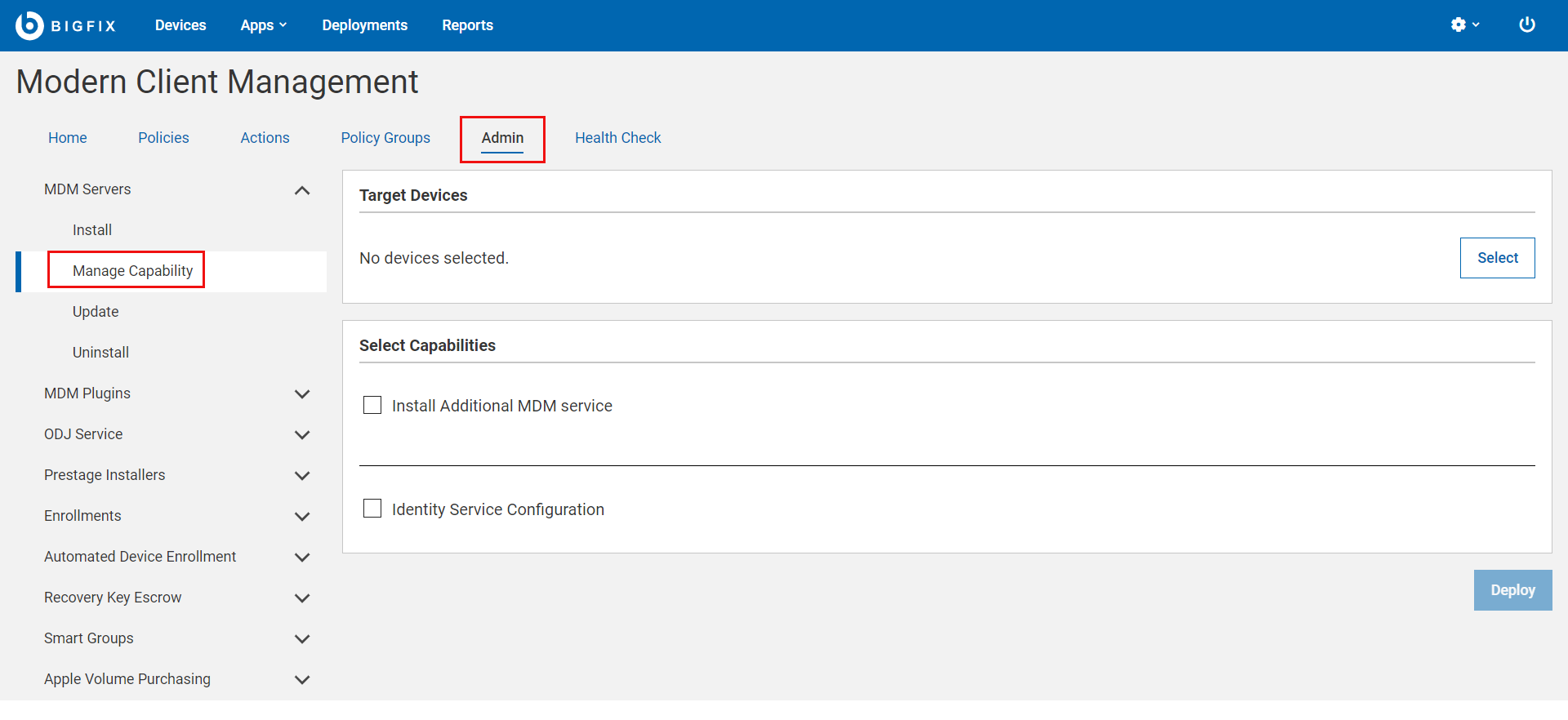

「最新のクライアント管理」ページで、 「 管理」をクリックします。

-

「管理者」ページで、を選択します。以下のページが表示されます。

-

「選択」をクリックして、追加の MDM サービスをインストールしたり、ID サービスを構成したりする MDM サーバーを選択します。MDM サーバーにデプロイするオプションを 1 つ以上選択する必要があります。

-

追加の MDM サービスのインストール

-

「機能の選択」セクションで、「追加の MDM サービスのインストール」チェックボックスをオンにします。

-

オペレーティング・システムを選択します。

- Windows

WNS 資格情報オペレーティング・システムとして Windows を選択すると、このフィールドが表示されます。「ファイルのアップロード」をクリックし、ファイルの場所を参照して、

wnscredentials.json ファイルを選択します。

- Apple

- Apple プッシュ証明書とキー・コンテンツ:

- Apple プッシュ・キー・パスワード: Apple プッシュ・キー・パスワードを入力します。

- Apple プッシュ証明書: 「ファイルのアップロード」をクリックし、ファイルの場所を参照して、Push PEM ファイルを選択します。

- Apple プッシュ・キー: 「ファイルのアップロード」をクリックし、ファイルの場所を参照して、Push key ファイルを選択します。MDM サーバーの Apple プッシュ証明書を取得する方法については、APN 証明書の生成を参照してください。

- Mac MDM 登録のユーザー契約: これはオプションです。エンド・ユーザー契約のようこそメッセージ・テキストを入力します。ここに入力したメッセージは、登録プロセスを通じて Apple デバイスの登録を続行することを受け入れるためにエンド・ユーザーに表示されます。これにより、組織はデバイスの登録条件をデバイス・ユーザーに通知または警告できます。このメッセージには、例えば、デバイスまたはヘルプデスクの連絡先情報のリモート管理を許可する警告が含まれます。

- Android

G Suite 以外のアカウントの場合は、Android サーバー管理資格情報が必要です。G-Suite アカウントの場合は、Google G-Suite 資格情報が必要です。

Note: Android サーバー管理者資格情報または Google Gsuite 資格情報のいずれかが必要です。両方は必須ではありません。両方を入力しようとすると UI が停止します。

- Android サーバー管理者のユーザー名: ユーザー名を入力してください。

- Android サーバー管理パスワード: パスワードを入力してください

googlecredentials.json ファイルを生成する方法について詳しくは、『Managed Google Play アカウント エンタープライズに登録する』を参照してください。または

Google GSuite 資格情報: 「ファイルのアップロード」をクリックし、ファイルの場所を参照して、googlecredentials.json ファイルを選択します。

-

ID サービスの設定

-

「機能の選択」セクションで、「ID サービスの設定」チェックボックスをオンにします。選択できる ID サービス・オプションが表示されます。

-

ID サービスの選択

- 認証なし: 認証が不要な場合は、このオプションを選択します。これにより、ユーザーの資格情報を使用して身元を確認することなく、誰でも MCM サービスに登録できるようになります。

- AD/OpenLDAP

- Azure AD

- SAML 有効化: これはオプションです。SAML 認証登録を有効にするには、このチェックボックスをオンにします。

- Azure の資格情報: これは必須です。次の形式で Azure AD 資格情報を含む .json ファイルをアップロードします。

{ "client_id": "06b6d920-xxxx-xxxx-xxxx-73792306xxxx",

"tenant_id": "31ac2431-xxxx-xxxx-xxxx-6215b1c2xxxx",

"client_secret": "d7bc6b2e-xxxx-xxxx-xxxx-b5c681e5xxxx"

}

この情報の取得方法については、Azure AD の登録と構成にある BigFix Wiki のドキュメントを参照してください。

-

「デプロイ」をクリックします。

Note: 「デプロイ」ボタンが有効になるのは、選択した機能に必要なすべてのパラメーターがエラーなしで指定された場合のみです。

Results

対象となる MDM サーバーの既存の機能の上に、選択したオペレーティング・システムの機能が追加されます。認証方式と ID サービスが設定されます。