SAML 認証の構成

MCM and BigFix Mobile Security Assertion Markup Language (SAML) 認証に基づいてデバイスを登録することで、機密データを保護することができ、企業リソースに安全にアクセスできるようにします。

SAML は、ユーザー、サービス・プロバイダーおよび ID プロバイダーといった関係者間で認証および認証データを交換するための標準的なプロトコルです。SAML を使用することにより、組織はユーザーのシングル・サインオン (SSO) 認証を可能にし、これによって、ユーザーはアプリケーションごとに資格情報を入力する必要なく、1 度ログインするだけで、複数のアプリケーションにアクセスできるようになります。

認証のワークフロー

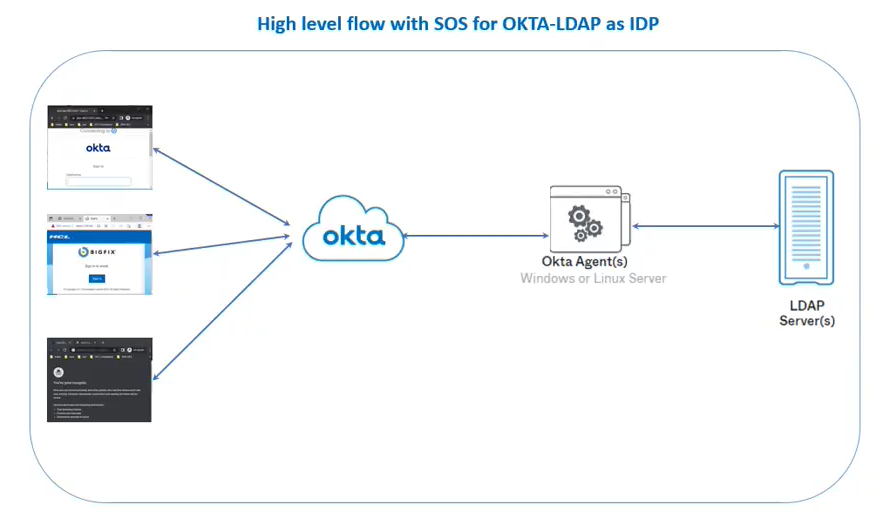

たとえば、Okta を識別情報プロバイダーとして使用している場合、登録プロセスを続行するために、ユーザーに Okta の資格情報を入力させることができます。

このシナリオでは、ユーザーは中央の識別情報プロバイダーである Okta にログインし、Okta はユーザーの識別情報を認証し、SAML アサーションを発行します。デバイスも MDM システムによって認証および承認されます。ユーザーとデバイスの両方が認証されると、ユーザーには、要求しているアプリケーションまたはリソースへのアクセス権限が付与されます。

サポートされるオペレーティング・システムとバージョン

- Windows 10、Windows 11

- Android

- macOS

- iOS

- iPadOS

前提条件

-

Okta の有効なサブスクリプションOkta を MCM and BigFix Mobile と統合するには、MDM 統合に必要な機能と機能性にアクセスできる、有効な Okta サブスクリプションが必要となります。

-

Active Directory または LDAP: Okta と Active Directory または LDAP との統合によって、ユーザーおよびグループの情報をインポートし、それを MDM ソリューションと同期させることができます。

-

識別情報サービスが AD/LDAP である場合:

-

Okta エージェントを使って、Okta を LDAP と統合させなければなりません。Okta と LDAP サーバーを統合する方法については、https://help.okta.com/en-us/Content/Topics/Directory/directory-integrations-main.htm にある Okta の文書を参照してください。

- LDAP ユーザーは、メールと UID を LDAP サーバーに構成してから、Okta 統合を機能させなければなりません。詳細については、OKTA_Documentation_for_Referenceで、Okta の公式文書を参照してください。

-

- 識別情報サービスが Azure AD である場合は、Okta エージェントを使って、Okta を Azure と統合させなければなりません。Okta と LDAP サーバーを統合する方法については、 「SAML を使用した Azure Active Directory の統合」を参照してください。

構成

以下のステップを実行して SAML 認証を構成します。登録フロー

ユーザーが初めて BigFix MCM 登録ページにアクセスする場合、認証のために Okta ログイン・ページにリダイレクトされます。認証が完了すると、ユーザーは登録フローを続けることができます。

ユーザーがすでにログインしている場合、SAML を介して SSO 認証が有効になるため、登録を続行できます。詳しくは、『SAML 認証済み登録のフロー』を参照してください。