シングル・サインオン (SSO) の設定

ここでは、さまざまなシングル・サインオン (SSO) の設定について説明します。

SSO を使用したユーザーの認証

- Security Assertion Markup Language (SAML)

- Lightweight Third-Party Authentication (LTPA)

「SSO 設定」ページを開くには、設定の歯車アイコンに移動し、リストから 「シングル・サインオン設定」をクリックします。

SAML シングル・サインオン (SSO) の構成

以下の手順に従って、Active Directory Federation Services (ADFS) を使用して、システムに SAML SSO を設定します。

- ログイン URL

- トークン署名証明書

- 信頼できる発行者

- 以下の .xml ファイルをバックアップします。

- <Install Dir>\wlp\usr\servers\server1\server.xml

- <Install Dir>\wlp\usr\servers\server1\app\tema.war\web.xml

- サーバー設定で SSO を有効にする場合は、1 人以上の SSO ユーザーを作成する必要があります。SSO を有効にする前に、以下の手順を実行します。

- から SSO ユーザーを作成します。オペレーターは、管理者役割を持ち、認証方法として SSO を指定するユーザーを 1 人以上作成する必要があります。

- 既存のユーザーの認証方法を SSO に変更することを検討してください。

- 必要に応じてユーザー・プロビジョニング・ルールを作成します。

- BigFix Compliance に管理者としてログインします (FQDN URL を使用)。

- BigFix Compliance サーバーで、管理者権限を持つ SSO ユーザーを作成します。

- に移動します。「ユーザーの作成」をクリックします。

- ユーザー名を入力してください。ユーザー名の形式は、ADFS における依拠当事者信頼の要求規則の名前 ID 形式に関連しています。ユーザー名の形式が LDAP 属性の形式に従っていることを確認します。User-Principal-Name

ユーザー名の形式は

<user>@<domain name>です。例:

SAM-Account-Nameuser01@bigfix.localユーザー名の形式は、ドメイン部分なしの <user> です。

例: user01

電子メール・アドレスユーザー名は、ユーザーのプロファイルの電子メール・アドレスです。

例: user01@bigfix.local

- 管理者役割を確認します。

注: 1 人以上の SSO ユーザーが管理者の役割を持っている必要があります。

- 必要に応じて、コンピューター・グループを指定します (管理者には該当しません)。

- 認証方法として「シングル・サインオン」を選択します。

- 電子メール・アドレスと連絡先情報を入力します。

- 「作成」をクリックします。

- 以下の手順を実行してユーザー・プロビジョニングを使用します。

- でエントリーを作成して、ディレクトリー・サーバーを追加します「ディレクトリー・サーバー」を参照してください。

- でユーザー・プロビジョニング・ルールを構成します。SSO が有効な場合、すべてのプロビジョニングされたユーザーの認証方法は SSO です「ユーザー・プロビジョニング」を参照してください。

- 「新規」をクリックします。

- SSO の方法として「SAML」を選択します。

- 以下のフィールドに値を入力します。

- ログイン・ページ URL: ログイン・ページの URL を入力します。

- ADFS:https://<ADFS_hostname>/adfs/ls/IdPInitiatedSignOn.aspx?LoginToRP=https://<SCA_hostname>:9081/ibm/saml20/defaultSP

- ENTRA ID: https://launcher.myapps.microsoft.com/api/signin/<APPICATION ID / GUID>?tenantId=<TENANT ID / GUID>

- ID プロバイダーの証明書: ID プロバイダーの証明書を参照して選択します。この証明書は、DER/Base64 encoded X.509 で ADFS からエクスポートされたトークン署名証明書のことです。

- 信頼できる発行者: 信頼できる発行者を入力します。

- ADFS: http://<ADFS_hostname>/adfs/services/trust

- ENTRA ID: https://sts.windows.net/<TENANT ID / GUID>/

- ログイン・ページ URL: ログイン・ページの URL を入力します。

- 「保存」をクリックします。

- BigFix Compliance サービスを再開します。

SAML の SCA HTTPS 証明書の使用

デフォルトでは、SCA は sever.xml で「SPKeyStore」として定義された個別のキーストアに専用の自己署名証明書を作成します。「defaultKeyStore」に保存されている証明書を使用することができます。この目的のために設定を調整するには、次の手順を実行します。

- パス \SCA\wlp\usr\servers\server1\server.xml に移動します。

keyAlias="samlspとkeyStoreRef="SPKeyStoreを server.xml から削除します。- BigFix Compliance を Web ブラウザーで開きます。

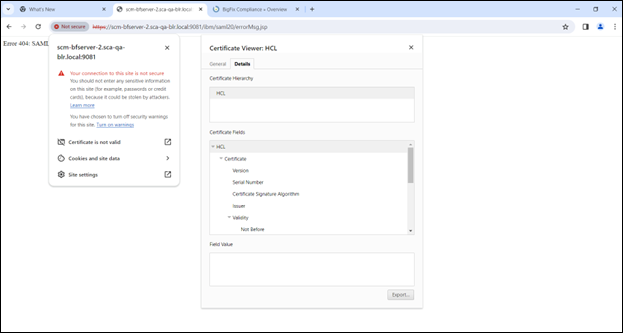

- 証明書に関する情報を取得します。

- URL の「セキュアでない」ラベルをクリックしてウィンドウを表示します。

- 上記の「証明書は無効です」オプションを選択します。

- 「詳細情報」タブをクリックします。

- 証明書を (base64 エンコード) 形式でエクスポートします。

- エクスポートした証明書を Active Directory Federation Certificate (ADFS) に追加します。

- ADFS 管理に移動します。

- に進みます。

- 使用可能な証明書利用者を右クリックし、「プロパティー」を選択します。

- 「暗号化オプション」に移動します。

- 既存の証明書を削除します。

- 「参照」をクリックし、ドロップダウン・メニューで「すべてのファイル」を選択します。

- ダウンロードされた証明書をアップロードします。

- BigFix Complianceサーバーを再始動します。

SAML SSO の設定 - Microsoft Active Directory Services (ADFS)

- サービス・プロバイダーのメタデータをダウンロードし、ID プロバイダーでサービス・プロバイダーの詳細を構成します。リンクからサービス・プロバイダーのメタデータ・ファイル spMetadata.xml をダウンロードします。

- BigFix Compliance にログインし、に移動します。

- 「SP メタデータのダウンロード」リンクをクリックして、サービス・プロバイダーのメタデータ・ファイル spMetadata.xml をクリックします。

注: SAML SSO エントリーの作成時には、「削除」ボタンと「SP メタデータのダウンロード」リンクのみ使用可能になります。ダウンロード・リンクが有効になっていない場合は、次の手順を実行します。

- C:\Program Files\IBM\SCA\wlp\usr\servers\server1\apps\tema.war\WEB-INF\config\ フォルダーまたは BigFix Compliance のインストール・パスを開きます。

- options.cfg.sample ファイルをコピーし、フォルダーに options.cfg として保存します。

- options.cfg ファイルを開いて、以下の行を見つけます。#platform.sso.saml.metadata.link.ssl.verify=false。

- コードから # を削除し、ファイルを保存します。

- BigFix Compliance サービスを再開します。

- もう一度ログインし、ダウンロード・リンクが有効になっているかどうかを確認します。

- メタデータ・ファイルを使用して ADFS 管理の証明書利用者信頼を構成します。

- 「ADFS 管理」で、「証明書利用者信頼」に移動し、「証明書利用者信頼の追加」をクリックします。

- 「開始」をクリックして、「証明書利用者に関するデータのファイルからのインポート」を選択します。

- 「参照」 をクリックして spMetadata.xml ファイルを指定し、「次へ」をクリックします。

- 表示名 (例えば、Compliance) を指定し、「次へ」をクリックします。

- 「次へ」を最後までクリックして、「閉じる」をクリックします。

- 「要求規則の編集」ウィンドウで、「規則の追加」をクリックし、「次へ」をクリックします。

- 「名前 ID」などの要求規則名を入力します。

- 属性ストアとして「Active Directory」 を選択します。

- 「User-Principal-Name」を「LDAP 属性」として選択し、「名前 ID」を「発信要求タイプ」として選択します。

- 「完了」をクリックします。

- ADFS を構成したら、ページの BigFix Compliance で SSO を引き続き有効にします。

- 「有効化」をクリックします。

- BigFix Compliance サービスを再開します。

SAML SSO の構成 - Microsoft Entra ID

Microsoft Entra ID を使用して BigFix Compliance を構成するには、ID プロバイダーが開始した (IdP 開始) シナリオのみがサポートされていることを検討してください。Microsoft Entra ID は、BigFix Compliance で使用される IBM WebSphere Liberty に必要な SAML HTTP Post リダイレクト・バインディングをサポートしていません。

- Microsoft ガイド『Microsoft Entra アプリケーション・プロキシーを使用したオンプレミス・アプリのセキュリティー・アサーション・マークアップ言語 (SAML) シングル・サインオン (SSO) - Microsoft Entra ID | Microsoft Learn』に従い、以下の情報を使用します。

- 識別子 (エンティティー ID): https://<bigfix sca server>:9081/ibm/saml20/defaultSP

- 返信 URL (アサーション・コンシューマー・サービス URL): https:// <bigfix sca server>:9081/ibm/saml20/defaultSP/acs

- サインオン URL: 空のままにする

- リレー状態: 空のままにする

- Entra ID を構成したら、ページの BigFix Compliance で SSO を引き続き有効にします。

- 「有効化」をクリックします。

- BigFix Compliance サービスを再開します。

- 考えられる問題

-

- 無限リダイレクション・ループが発生しています。手動セットアップを続行し、BigFix Compliance からメタデータを使用しないようにします。サインオン URL もリレー状態も構成されていないことを確認します。これらの設定が構成されている場合は、Entra ID でアプリケーション定義を最初から再作成します。

- サービス・プロバイダーが開始した (SP 開始) フローの SCA ログイン・ページで正しいページが提供されると、エラー AADSTS750054 が表示されることがあります。このエラーは、Entra と WebSphere HTTP バインディング・メソッド間の互換性の欠如が原因です (リダイレクトのみと POST のみ)。エラーについて詳しくは、「Microsoft Learn - AAADSTS750054 エラーのトラブルシューティング」を参照してください。

システムに対する LTPA シングル・サインオンの構成

IBM Security Access Manager for Web (ISAM) を使用してシステムに対して Lightweight Third-Party Authentication (LTPA) SSO をセットアップするには、次の手順を実行します。

開始する前に

- ISAM サーバー、ディレクトリー・サーバー、およびコンプライアンス・サーバーを特定します。

- 以下の .xml ファイルをバックアップします。

- <Install Dir>/wlp/usr/servers/server1/server.xml

- <Install Dir>/wlp/usr/servers/server1/app/tema.war/web.xml

- から SSO ユーザーを作成します。オペレーターは、管理者役割を持つシングル・サインオン・ユーザーを 1 人以上作成する必要があります。

- ユーザー・プロビジョニング・ルールを作成します。

次の手順を実行します。

- BigFix Compliance にログインし、に移動します。

- シングル・サインオン認証用のディレクトリー・サーバー・エントリーを作成します(ディレクトリー・サーバーの追加方法については、「ディレクトリー・サーバー」のセクションを参照してください)。

- に移動して、SSO ユーザーを作成します。

- に移動します。「ユーザーの作成」をクリックします。

- ディレクトリー・サーバーに登録されているユーザー名を入力します。

- 管理者役割を確認します (少なくとも 1 人のシングル・サインオン・ユーザーが管理者役割を持っている必要があります)。

- 必要に応じて、コンピューター・グループを指定します。(管理者には適用されません)。

- 認証方法として「シングル・サインオン」を選択します。

- 電子メール・アドレスと連絡先情報を入力します。

- 「作成」をクリックします。

- LTPA 構成エントリーを作成します。

- に移動します。

- SSO の方法として「LTPA」を選択します。

- ステップ 2 で作成したディレクトリー・サーバーを選択します。

- ディレクトリー・サーバーが SSL オプションで構成されている場合は、「参照」をクリックしてディレクトリー・サーバーの証明書をアップロードします。

- 「保存」をクリックします。

- BigFix Compliance サービスを再開します。

- BigFix Compliance から LTPA キーをダウンロードします。

- SSO 設定ページにログインして戻ります。

- 「LPTA キーのダウンロード」リンクをクリックして、ltpa.keys を保存します。

- BigFix Compliance のサーバー証明書と LTPA キーを使用して、ISAM 上にリバースプロキシ/仮想ジャンクションを構成します。詳細は、https://help.hcltechsw.com/bigfix/11.0/inventory/Inventory/security/t_configuring_sso_isam.htmlを参照してください。

- BigFix Compliance で SSO を有効にします。

- SSO 設定ページにログインして戻ります。

- 「有効化」をクリックします。

- BigFix Compliance サービスを再開します。

- ISAM の仮想ホスト/URL (https://<virtual_host>/sca など) で BigFix Compliance にアクセスします。